Опасный вирус маскируется под Google Play: как защититься

Хакеры начали заражать гаджеты на Android новым опасным вирусом. Он маскируется под видом Google Play. Вредоносную программу обнаружили эксперты по кибербезопасности компании Cisco Talos, которые дали вирусу имя — Gplayed. Об этом сообщает Информатор Tech, ссылаясь на блог Cisco Talos. Программа наделена правами администратора, что позволяет хакерам управлять устройством удаленно. Помимо возможности блокирования гаджета или использования его для звонков и сообщений, вредоносное приложение способно выкрасть платежные данные владельца гаджета. Причем выглядит это довольно реалистично и сложно сразу догадаться о заражении телефона. ![Слева значок замаскированного вируса Слева значок замаскированного вируса]() Слева значок замаскированного вируса После загрузки троян начнет заполнять файл общих настроек с помощью конфигурации, имеющейся у его внутренних структур. После этого он запустит несколько таймеров для выполнения различных задач. Ответ может быть либо простым «ОК», либо может быть запросом выполнить некоторые действия на устройстве, например наделить правами администратора. Второй таймер будет запускаться каждые пять секунд, и он попытается включить WiFi, если он отключен. Третий таймер будет срабатывать каждые 10 секунд и попытается зарегистрировать устройство в С2. Таким образом вирус соберет всю информацию о пользователе и устройстве, получит доступ к звонкам, сообщениям и всему смартфону в целом. Это вредоносное программное обеспечение создали на платформе Xamarin для мобильных приложений. Основная DLL называется «Reznov.DLL» она содержит один корневой класс, называемый «eClient», который является ядром трояна. Основная DLL также содержит подклассы eClient, которые реализуют некоторые из собственных возможностей. В Cisco считают, что троян находится на стадии тестирования, но, учитывая его потенциал, каждый мобильный пользователь должен знать о GPlayed. Также в компании отметили, что особенно опасным вирус делает его высокая способность адаптироваться после попадания на устройство. Для достижения этой адаптивности взломщик имеет возможность удаленно загружать плагины, вводить скрипты и даже компилировать новый код. «Разработчики мобильных устройств недавно начали избегать традиционных магазинов приложений и вместо этого хотят доставлять свое программное обеспечение напрямую своими силами. Но GPlayed — пример того, где это может навредить, особенно если мобильный пользователь не знает, как отличить поддельное приложение от реального», — поделился автор блога Витор Вентура.

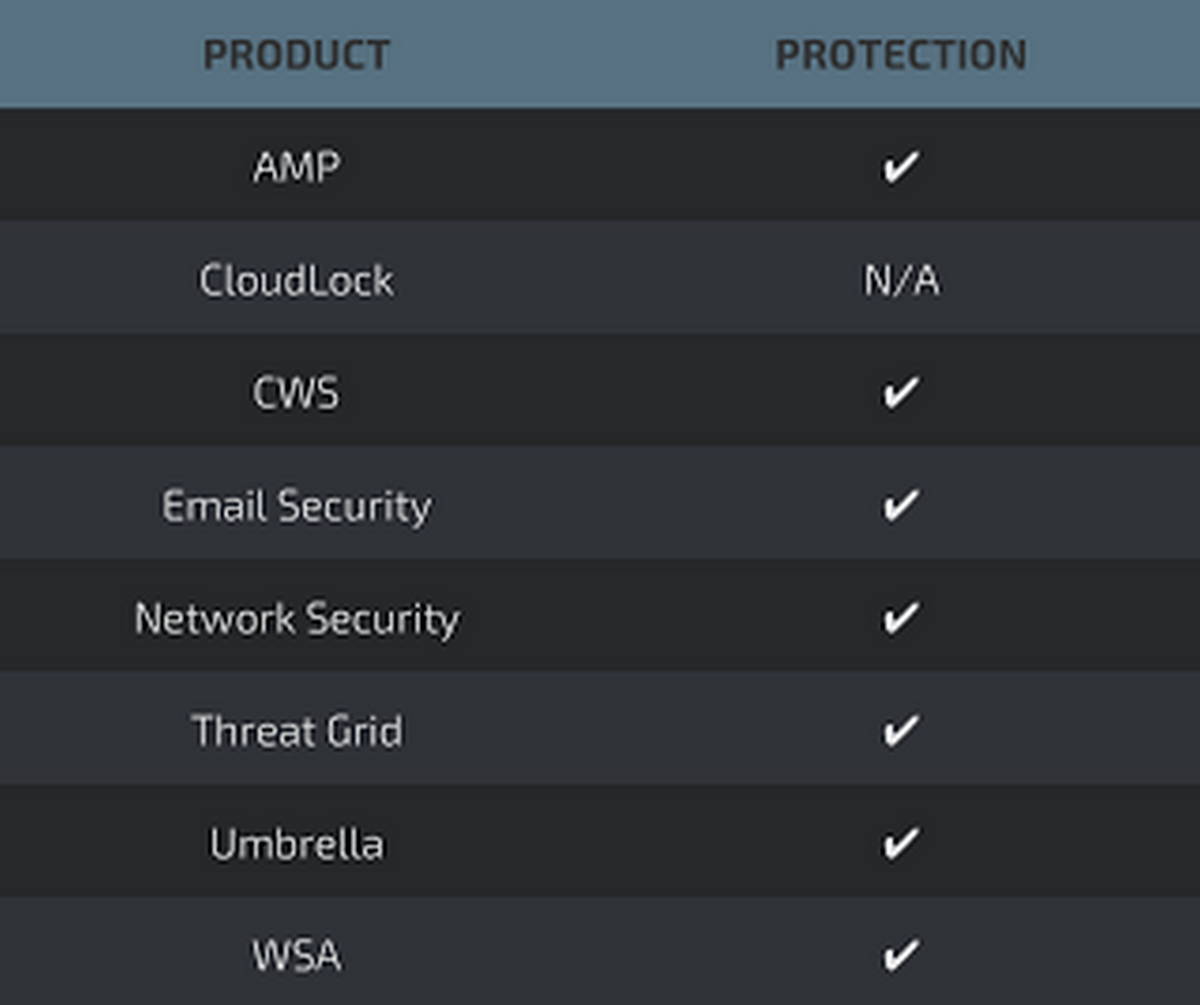

Слева значок замаскированного вируса После загрузки троян начнет заполнять файл общих настроек с помощью конфигурации, имеющейся у его внутренних структур. После этого он запустит несколько таймеров для выполнения различных задач. Ответ может быть либо простым «ОК», либо может быть запросом выполнить некоторые действия на устройстве, например наделить правами администратора. Второй таймер будет запускаться каждые пять секунд, и он попытается включить WiFi, если он отключен. Третий таймер будет срабатывать каждые 10 секунд и попытается зарегистрировать устройство в С2. Таким образом вирус соберет всю информацию о пользователе и устройстве, получит доступ к звонкам, сообщениям и всему смартфону в целом. Это вредоносное программное обеспечение создали на платформе Xamarin для мобильных приложений. Основная DLL называется «Reznov.DLL» она содержит один корневой класс, называемый «eClient», который является ядром трояна. Основная DLL также содержит подклассы eClient, которые реализуют некоторые из собственных возможностей. В Cisco считают, что троян находится на стадии тестирования, но, учитывая его потенциал, каждый мобильный пользователь должен знать о GPlayed. Также в компании отметили, что особенно опасным вирус делает его высокая способность адаптироваться после попадания на устройство. Для достижения этой адаптивности взломщик имеет возможность удаленно загружать плагины, вводить скрипты и даже компилировать новый код. «Разработчики мобильных устройств недавно начали избегать традиционных магазинов приложений и вместо этого хотят доставлять свое программное обеспечение напрямую своими силами. Но GPlayed — пример того, где это может навредить, особенно если мобильный пользователь не знает, как отличить поддельное приложение от реального», — поделился автор блога Витор Вентура. ![Список продуктов для защиты Список продуктов для защиты]() Список продуктов для защиты (AMP) идеально подходит для предотвращения использования вредоносного ПО. Веб-сканирование Cisco Cloud Web Security (CWS) или Web Security Appliance (WSA) предотвращает доступ к вредоносным веб-сайтам и обнаруживает вредоносное ПО. Заботится о безопасности электронной почты, может блокировать вредоносные сообщения, отправленные потенциальными хакерами. AMP Threat Grid помогает идентифицировать вредоносные двоичные файлы и создавать защиту во всех продуктах Cisco Security. Раннее мы сообщали о том, что Facebook рассказали, сколько аккаунтов пострадали от атаки и как проверить свою страницу. О взломе стало известно в конце сентября, а теперь в компании рассказали, сколько пользователей пострадало и какая информация попала в руки хакеров. А также, что СБУ обнаружила новую кибератаку российских спецслужб. Возможности нового варианта вируса предусматривают удаленное администрирование процессов ОС, копирование файлов, слежку за действиями пользователя, а также перехват паролей.

Список продуктов для защиты (AMP) идеально подходит для предотвращения использования вредоносного ПО. Веб-сканирование Cisco Cloud Web Security (CWS) или Web Security Appliance (WSA) предотвращает доступ к вредоносным веб-сайтам и обнаруживает вредоносное ПО. Заботится о безопасности электронной почты, может блокировать вредоносные сообщения, отправленные потенциальными хакерами. AMP Threat Grid помогает идентифицировать вредоносные двоичные файлы и создавать защиту во всех продуктах Cisco Security. Раннее мы сообщали о том, что Facebook рассказали, сколько аккаунтов пострадали от атаки и как проверить свою страницу. О взломе стало известно в конце сентября, а теперь в компании рассказали, сколько пользователей пострадало и какая информация попала в руки хакеров. А также, что СБУ обнаружила новую кибератаку российских спецслужб. Возможности нового варианта вируса предусматривают удаленное администрирование процессов ОС, копирование файлов, слежку за действиями пользователя, а также перехват паролей.

Слева значок замаскированного вируса После загрузки троян начнет заполнять файл общих настроек с помощью конфигурации, имеющейся у его внутренних структур. После этого он запустит несколько таймеров для выполнения различных задач. Ответ может быть либо простым «ОК», либо может быть запросом выполнить некоторые действия на устройстве, например наделить правами администратора. Второй таймер будет запускаться каждые пять секунд, и он попытается включить WiFi, если он отключен. Третий таймер будет срабатывать каждые 10 секунд и попытается зарегистрировать устройство в С2. Таким образом вирус соберет всю информацию о пользователе и устройстве, получит доступ к звонкам, сообщениям и всему смартфону в целом. Это вредоносное программное обеспечение создали на платформе Xamarin для мобильных приложений. Основная DLL называется «Reznov.DLL» она содержит один корневой класс, называемый «eClient», который является ядром трояна. Основная DLL также содержит подклассы eClient, которые реализуют некоторые из собственных возможностей. В Cisco считают, что троян находится на стадии тестирования, но, учитывая его потенциал, каждый мобильный пользователь должен знать о GPlayed. Также в компании отметили, что особенно опасным вирус делает его высокая способность адаптироваться после попадания на устройство. Для достижения этой адаптивности взломщик имеет возможность удаленно загружать плагины, вводить скрипты и даже компилировать новый код. «Разработчики мобильных устройств недавно начали избегать традиционных магазинов приложений и вместо этого хотят доставлять свое программное обеспечение напрямую своими силами. Но GPlayed — пример того, где это может навредить, особенно если мобильный пользователь не знает, как отличить поддельное приложение от реального», — поделился автор блога Витор Вентура.

Слева значок замаскированного вируса После загрузки троян начнет заполнять файл общих настроек с помощью конфигурации, имеющейся у его внутренних структур. После этого он запустит несколько таймеров для выполнения различных задач. Ответ может быть либо простым «ОК», либо может быть запросом выполнить некоторые действия на устройстве, например наделить правами администратора. Второй таймер будет запускаться каждые пять секунд, и он попытается включить WiFi, если он отключен. Третий таймер будет срабатывать каждые 10 секунд и попытается зарегистрировать устройство в С2. Таким образом вирус соберет всю информацию о пользователе и устройстве, получит доступ к звонкам, сообщениям и всему смартфону в целом. Это вредоносное программное обеспечение создали на платформе Xamarin для мобильных приложений. Основная DLL называется «Reznov.DLL» она содержит один корневой класс, называемый «eClient», который является ядром трояна. Основная DLL также содержит подклассы eClient, которые реализуют некоторые из собственных возможностей. В Cisco считают, что троян находится на стадии тестирования, но, учитывая его потенциал, каждый мобильный пользователь должен знать о GPlayed. Также в компании отметили, что особенно опасным вирус делает его высокая способность адаптироваться после попадания на устройство. Для достижения этой адаптивности взломщик имеет возможность удаленно загружать плагины, вводить скрипты и даже компилировать новый код. «Разработчики мобильных устройств недавно начали избегать традиционных магазинов приложений и вместо этого хотят доставлять свое программное обеспечение напрямую своими силами. Но GPlayed — пример того, где это может навредить, особенно если мобильный пользователь не знает, как отличить поддельное приложение от реального», — поделился автор блога Витор Вентура. Как защититься

Компания составила перечень защитных программ, чтобы помочь обезопасить своих клиентов. Они в состоянии обнаружить и заблокировать угрозу: Список продуктов для защиты (AMP) идеально подходит для предотвращения использования вредоносного ПО. Веб-сканирование Cisco Cloud Web Security (CWS) или Web Security Appliance (WSA) предотвращает доступ к вредоносным веб-сайтам и обнаруживает вредоносное ПО. Заботится о безопасности электронной почты, может блокировать вредоносные сообщения, отправленные потенциальными хакерами. AMP Threat Grid помогает идентифицировать вредоносные двоичные файлы и создавать защиту во всех продуктах Cisco Security. Раннее мы сообщали о том, что Facebook рассказали, сколько аккаунтов пострадали от атаки и как проверить свою страницу. О взломе стало известно в конце сентября, а теперь в компании рассказали, сколько пользователей пострадало и какая информация попала в руки хакеров. А также, что СБУ обнаружила новую кибератаку российских спецслужб. Возможности нового варианта вируса предусматривают удаленное администрирование процессов ОС, копирование файлов, слежку за действиями пользователя, а также перехват паролей.

Список продуктов для защиты (AMP) идеально подходит для предотвращения использования вредоносного ПО. Веб-сканирование Cisco Cloud Web Security (CWS) или Web Security Appliance (WSA) предотвращает доступ к вредоносным веб-сайтам и обнаруживает вредоносное ПО. Заботится о безопасности электронной почты, может блокировать вредоносные сообщения, отправленные потенциальными хакерами. AMP Threat Grid помогает идентифицировать вредоносные двоичные файлы и создавать защиту во всех продуктах Cisco Security. Раннее мы сообщали о том, что Facebook рассказали, сколько аккаунтов пострадали от атаки и как проверить свою страницу. О взломе стало известно в конце сентября, а теперь в компании рассказали, сколько пользователей пострадало и какая информация попала в руки хакеров. А также, что СБУ обнаружила новую кибератаку российских спецслужб. Возможности нового варианта вируса предусматривают удаленное администрирование процессов ОС, копирование файлов, слежку за действиями пользователя, а также перехват паролей.

Мы используем файлы cookie, чтобы обеспечить должную работу сайта, а контент и реклама отвечали Вашим интересам.